Loading...

By Жуков А.Н.

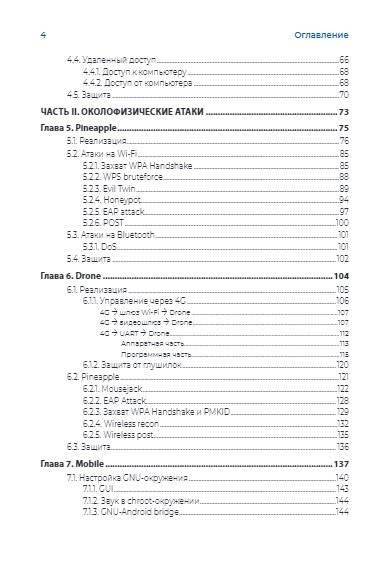

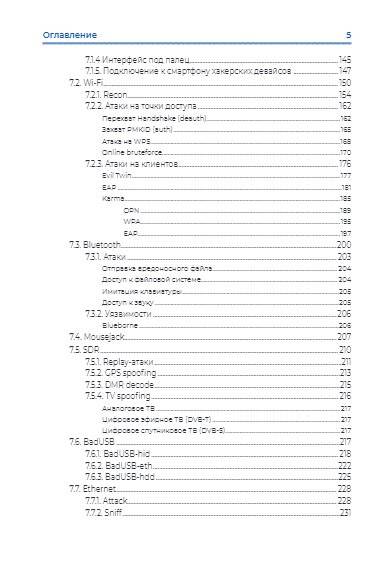

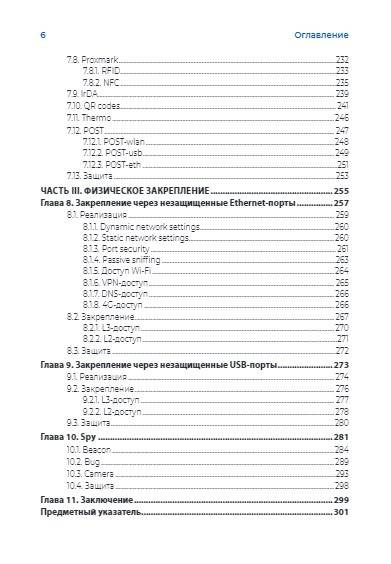

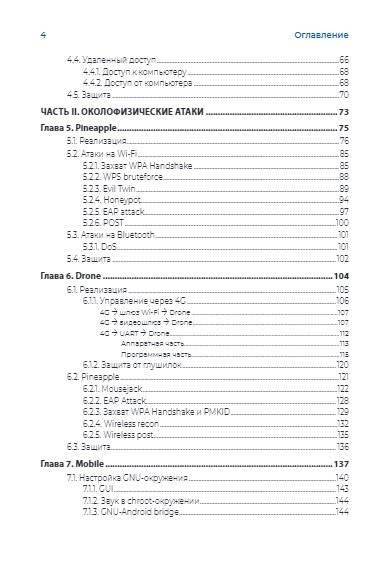

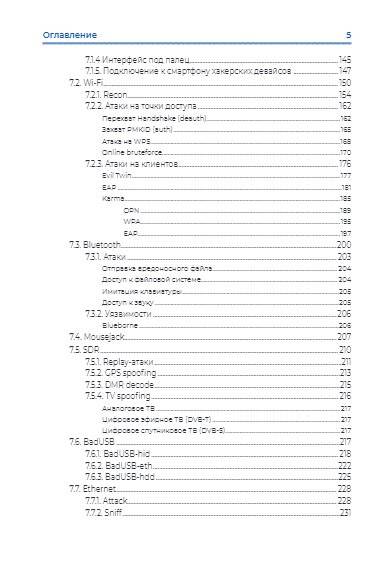

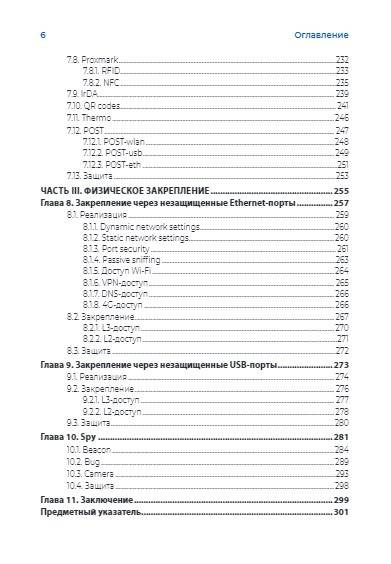

Данная книга посвящена теме физических атак, которые проводятся с применением специализированных хакерских устройств. Она рассматривает различные методы и подходы к осуществлению таких атак, предоставляя читателю информацию о принципах их работы и возможностях использования.

This book focuses on physical attacks conducted using specialized hacking devices. It examines various methods and approaches for carrying out such attacks, providing readers with information on their operational principles and potential applications.